Austausch des OpenVPN-Serverschlüssels auf Tunnelservern

Aus Portunity Wiki

ANPASSUNGEN AN IHREN SYTEMEN ERFORDERLICH machen!

Inhaltsverzeichnis |

Bin ich betroffen?

Sie müssen nur dann tätig werden, wenn Sie einen der hier gelisteten Tarife verwenden und sich über das OpenVPN-Protokoll verbinden.

Andere Tarife wie Feste IP-Kit oder VPN-Gateway sind nicht betroffen - hier müssen Sie nicht tätig werden.

Ebenfalls nicht betroffen sind alle anderen Tunnelprotokolle wie PPTP, L2TP oder L2TP-over-IPsec. Auch in diesem Fall ist kein Handeln Ihrerseits notwendig.

Bis wann muss ich tätig werden?

Bitte nehmen Sie, sofern Sie betroffen sind, die Änderungen bis spätestens 16.06.2020 vor.

Ab diesem Datum kann ansonsten der Tunnel nicht mehr aufgebaut werden!

Geben Sie bitte eventuellen IT-Dienstleistern oder Systemhäusern bereits jetzt Bescheid, dass diese Maßnahme notwendig wird!

Was muss geändert werden?

Es muss der Inhalt des CA-File ("ca.crt") geändert werden. Hierbei muss der Inhalt dieser Datei durch den weiter unten stehenden Block ersetzt werden. Diese Änderung können Sie bereits jetzt vornehmen, der Tunnel wird nach der Änderung dieser Datei wie gewohnt funktionieren.

Je nach eingesetztem System unterschiedet sich der standardmäßige Speicherort dieser Datei:

- Unter Windows i.d.R. unter

%userprofile%\OpenVPN\config\portunity\ca.crt - Unter Linux i.d.R. unter

/etc/openvpn/portunity/ca.crt - Unter macOS i.d.R. unter

~/Library/Application Support/Tunnelblick/Configurations/portunity.tblk/Contents/Resources/ca.crt - Bei pfSense oder opnSense: Siehe Anleitung zur Einrichtung

- Bei OpenWRT: Identisch zu Linux

- Andere Router: Viele Router bieten eine Editierfunktion für diese CA-Datei über das Webinterface an.

Aktualisierung der Config-Option "ns-cert-type"

In älteren Versionen der von uns verteilen Konfigurationsdateien ist die folgende Zeile enthalten:

ns-cert-type server

Diese Option wurde schon seit einiger Zeit von OpenVPN als veraltet angesehen und funktioniert mit dem neuen Zertifikat nicht mehr.

Bitte ersetzen Sie diese Zeile durch:

remote-cert-tls server

Falls diese Option nicht in der von Ihnen verwendeten Version von OpenVPN verfügbar ist, können Sie diese Config-Zeile notfalls komplett weglassen.

Warum ist die Änderung notwendig?

In der Datei ca.crt befindet sich ein Zertifikat, mit dem OpenVPN bei der Einwahl prüft, ob es mit dem richtigen Server (nämlich mit unserem) verbunden ist und keine Dritten die Verbindung abfangen oder manipulieren können.

Diese Zertifikate haben eine begrenzte Laufzeit von 10 Jahren, welche dieses Jahr abläuft. Nach dem Ablaufdatum ist das Zertifikat nicht mehr gültig und ihr OpenVPN-Client wird sich nicht mehr mit dem Server verbinden.

Um dies zu vermeiden, bitten wir Sie, diese Datei bei Ihnen entsprechend auszutauschen und das neue, ab dem 16. Juni von uns verwendete Zertifikat einzuspielen.

Diese Änderung kann bereits vor dem genannten Datum stattfinden, da mit der neuen Datei sowohl das aktuell verwendete, wie auch das neue Zertifikat gleichzeitig funktionieren.

Ich bin mir nicht sicher, mit welchem Protokoll ich mich verbinde

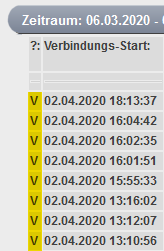

Das verwendete Protokoll können Sie in der Verbindungsübersicht des Tunnels erkennen.

Melden Sie sich dazu bitte im Kundencenter an und wählen Sie dort in der Linken Spalte den Tunneltarif aus.

Wählen Sie dann den Menüpunkt Einzelverbindungsnachweis aus.

In der Übersicht finden Sie in der ersten Spalte der Verbindungsliste einen der Buchstaben P, V oder L - wobei V für eine Verbindung per OpenVPN steht.

Sollte bei Ihnen also, wie hier im Beispiel gelb markiert, ein V stehen, wird die Verbindung per OpenVPN aufgebaut und Sie sind von der Änderung betroffen.

Stehen stattdessen L oder P in dieser Spalte, müssen Sie nicht tätig werden.

Neuer Inhalt des CA-File

Bitte ersetzen Sie den Inhalt der Datei ca.crt durch folgendes.

Sie können die neue CA-Datei auch aus dem Konfigurationspaket verwenden, welches Sie im Kundencenter herunterladen können.

HINWEIS: Ab dem 16.06.2020 wird das obere Zertifikat nicht mehr benötigt. Sollten Sie dieses in Systeme einspielen müssen, die keine Unterstützung für mehrere Zertifikate in einer Datei haben, verwenden Sie bitte nur das untere Zertifikat

(d.h. ab einschließlich dem zweiten Vorkommen von "---BEGIN CERTIFICATE---").

-----BEGIN CERTIFICATE----- MIIDijCCAvOgAwIBAgIJAKDBXmTBDudZMA0GCSqGSIb3DQEBBQUAMIGLMQswCQYD VQQGEwJERTEMMAoGA1UECBMDTlJXMRIwEAYDVQQHEwlXdXBwZXJ0YWwxFzAVBgNV BAoTDlBvcnR1bml0eSBHbWJIMRowGAYDVQQDExFQb3J0dW5pdHkgR21iSCBDQTEl MCMGCSqGSIb3DQEJARYWaG9zdG1hc3RlckBwb3J0dW5peS5kZTAeFw0xMDA3MjAx MzI2MzJaFw0yMDA3MTcxMzI2MzJaMIGLMQswCQYDVQQGEwJERTEMMAoGA1UECBMD TlJXMRIwEAYDVQQHEwlXdXBwZXJ0YWwxFzAVBgNVBAoTDlBvcnR1bml0eSBHbWJI MRowGAYDVQQDExFQb3J0dW5pdHkgR21iSCBDQTElMCMGCSqGSIb3DQEJARYWaG9z dG1hc3RlckBwb3J0dW5peS5kZTCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEA yGmVllSIbYAmkytOJvYYijWnos45YhJTErW1h8ywMtbvMjR3P6Ex6I/yYGecRkz0 EC37FcX7blctgKV2tICy84fvb1HHJbAz9H5uHEIrSHL4cS6gqbG0R5UD6xdBZNfn DHs64s027iXV43/UnIMmvD2QfHQhjvM8rGa63A2fxwsCAwEAAaOB8zCB8DAdBgNV HQ4EFgQUw9yZXpbbsdawWEcoyL4H5oKqHKUwgcAGA1UdIwSBuDCBtYAUw9yZXpbb sdawWEcoyL4H5oKqHKWhgZGkgY4wgYsxCzAJBgNVBAYTAkRFMQwwCgYDVQQIEwNO UlcxEjAQBgNVBAcTCVd1cHBlcnRhbDEXMBUGA1UEChMOUG9ydHVuaXR5IEdtYkgx GjAYBgNVBAMTEVBvcnR1bml0eSBHbWJIIENBMSUwIwYJKoZIhvcNAQkBFhZob3N0 bWFzdGVyQHBvcnR1bml5LmRlggkAoMFeZMEO51kwDAYDVR0TBAUwAwEB/zANBgkq hkiG9w0BAQUFAAOBgQCbVjdyEEz+WrKIs+1oEIU0wix2Uhi0BNELiZxBa5n/O1Y8 olnad7t8se8u/ysecplz0/l/JbWQaMnAXMpi6/K/Ou81idiKE/VJ/B6fcPaWHCIA 5VYqls4SJYXs7lvFXujEAN0rv8mm/Wb2IkQIPKRhqMILgAmsn1XHRKA8by5yQg== -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIG6jCCBNKgAwIBAgIUTN1EZki45LhxntUbHP7Zabf8o6YwDQYJKoZIhvcNAQEN BQAwgZ0xCzAJBgNVBAYTAkRFMQwwCgYDVQQIDANOUlcxEjAQBgNVBAcMCVd1cHBl cnRhbDEXMBUGA1UECgwOUG9ydHVuaXR5IEdtYkgxDzANBgNVBAsMBkFjY2VzczEa MBgGA1UEAwwRUG9ydHVuaXR5IEdtYkggQ0ExJjAkBgkqhkiG9w0BCQEWF2hvc3Rt YXN0ZXJAcG9ydHVuaXR5LmRlMB4XDTIwMDMzMTA3MzIzNVoXDTMxMDYyMjA3MzIz NVowgZ0xCzAJBgNVBAYTAkRFMQwwCgYDVQQIDANOUlcxEjAQBgNVBAcMCVd1cHBl cnRhbDEXMBUGA1UECgwOUG9ydHVuaXR5IEdtYkgxDzANBgNVBAsMBkFjY2VzczEa MBgGA1UEAwwRUG9ydHVuaXR5IEdtYkggQ0ExJjAkBgkqhkiG9w0BCQEWF2hvc3Rt YXN0ZXJAcG9ydHVuaXR5LmRlMIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIICCgKC AgEA87/5cC5oNRDOrdD7FOa0D+mmyQvZqp46Pnr9XyVLYpqEhYCAz3ijUpKIqtNR 1oU6Gk1Yy0Y79LpXTtGn9xp4uww4P93qL1xvrDShMtHU50qQN2dkfvH2K6GuwVnt KOzqeODy82G236evmRNBFz3MZzsC2rklNFr5EDrxwhPt+8iKgCtjTDIMHyeGsd80 pzGDq5JPgzofnTrnk/qM6jsW8NiSIT6SwT1802b4xifcAY5eFCS+aPAlNx07GvHi K+E094MBzmdsi/AsBkwZYA9zi8SUvSZCBY5xWtImihYlTo7NTM8bwdzb+zm3sgb8 /LL1RcwQLr4xSKSZMK4ePX3puMKYG1td57aZb4M0bHVSxBXMMr4VNtRZ4Al953yb kIMUjoGYWxHG/XXE5wBj9LYo/+lyYw7MLIvyvRAeZ4164hFGa3lqXF76q7Mml53q ECxViGKM5LA2jv0oVfBT07aRC+lAIWqbE2bMS53+U/7CXO74laJ55lHckV5DSABL IGeF3E8zwQX+Qg99yGiWBAtksca2DsNgqXeZZxy5P1rIStVLH/2Rk5uB+OxTdjBp doKAGSnpXXtmWxftVH+4pMxoM9GTkKdWU7V8vd0flge/DSwPZpB3a7c+i+Gflyrb y3E7hC+viI+DY/axrIDpObPnJKQdcD9hgXH+K+Q6wKQE75cCAwEAAaOCAR4wggEa MB0GA1UdDgQWBBSDCa7gVaRualAxQfjv+cynAoPc8DCB3QYDVR0jBIHVMIHSgBSD Ca7gVaRualAxQfjv+cynAoPc8KGBo6SBoDCBnTELMAkGA1UEBhMCREUxDDAKBgNV BAgMA05SVzESMBAGA1UEBwwJV3VwcGVydGFsMRcwFQYDVQQKDA5Qb3J0dW5pdHkg R21iSDEPMA0GA1UECwwGQWNjZXNzMRowGAYDVQQDDBFQb3J0dW5pdHkgR21iSCBD QTEmMCQGCSqGSIb3DQEJARYXaG9zdG1hc3RlckBwb3J0dW5pdHkuZGWCFEzdRGZI uOS4cZ7VGxz+2Wm3/KOmMAwGA1UdEwQFMAMBAf8wCwYDVR0PBAQDAgEGMA0GCSqG SIb3DQEBDQUAA4ICAQBZeu8ldVzRKNPV6PM9vMZEz/NyyqCJNfwuNTeDy2QcCda6 z/Gs2/VlxlKyiM3ubnLIkkSlhpE5gA+7k+tVnDWzKSCdI0uqtvajdbYTsEsc5dms D+ziqfPWLanszwqlsxM5tSbu2Rz9axKY2NrnyNm9lggKV9UE65x3atUW0c5uelMh 1oNWQciGPCsrl718W1FyHfeUq4bUULNedoiU+9JyBWVdS0F+hOjRBqpgb2ecZqAY kpyxBReaNZCtKgSc5F+rJqyQjuKPBvjtNY8LNK1z+OS4UllIJh8JF73lJp2xbzzg UQGHDPJqyhAd8bbLGBqKBfWV0kvAVZfFFhRQya1flwO5CaAOTK3ewaBwKHay9PvU d6RwM0ufu67kzuoO3iopr8qwFozZONsIOqrBfU8UfjaVbEW0dNeCxrEpN2pg7YzW VtztOk1xjpzH9Rn+bZnjZs5DGVAIVi8kJDPuiIAsx5V6hR3kABn0/R/qCwh+aoi1 y74qBDJVnSJg6vbPRNZog1XiCc+xJmIvoXWdk0uZbNFTMy0Ngv6VJT98/Iil0EI4 Usnlhy3WSvrOGvrNPF3oUCZj+Y20d7sunQ11I1tIrn89yfvsVL0IxaIJqzwK5DtM rmLABmFoglNNtA35p64le45dUhkQahBDrDwJLwONeoKWJBsAdSn89L/MYr6FnA== -----END CERTIFICATE-----

Hinweis zu OpenSSL

Uns haben Hinweise erreicht, dass wir noch das alte CA-File ausliefern würden.

Das hier angezeigte bzw. aktuell mit den Paketen ausgelieferte CA-File besteht allerdings aus zwei Zertifikaten - falls Sie diese Datei dann mit OpenSSL, z.B. mit openssl x509 -in .... testen, wird Ihnen nur das Ergebnis des ersten Zertifikats angezeigt (und das ist das aktuell verwendete).

Um beide Zertifikate zu verifizieren, müssten Sie diese vorab entweder separat hintereinander als einzelne Dateien testen - oder diesen handlichen Befehl verwenden:

openssl crl2pkcs7 -nocrl -certfile ca.crt | openssl pkcs7 -print_certs -text -noout

Es werden Ihnen dann die Daten beider Zertifikate angezeigt.